Historia, w której kręci się Richard Clarke, ma postmodernistyczny thriller geopolityczny. Opowieść o upiornym cyberwormie stworzonym do atakowania wirówek nuklearnych zbuntowanego narodu - który następnie ucieka z kraju docelowego, replikując się na tysiącach komputerów na całym świecie. Może teraz czai się w twoim. Nieszkodliwie nieaktywny ... lub oczekujący na dalsze zamówienia.

powiązana zawartość

- Ryzyka i zagadki

Świetna historia, prawda? W rzeczywistości zmieniający się na świecie robak komputerowy o nazwie „uzbrojone złośliwe oprogramowanie” o nazwie Stuxnet jest bardzo realny. Wydaje się, że został uruchomiony w połowie 2009 roku, wyrządził ogromne szkody irańskiemu programowi nuklearnemu w 2010 roku, a następnie rozprzestrzenił się na komputery na całym świecie. Stuxnet mógł zapobiec pożarowi nuklearnemu, zmniejszając postrzeganie przez Izrael potrzeby rychłego ataku na Iran. A jednak może się kiedyś zacząć, jeśli jego replikacje zostaną zmanipulowane złośliwie. A sednem tej historii jest tajemnica: kto stworzył i uruchomił Stuxnet w pierwszej kolejności?

Richard Clarke mówi mi, że zna odpowiedź.

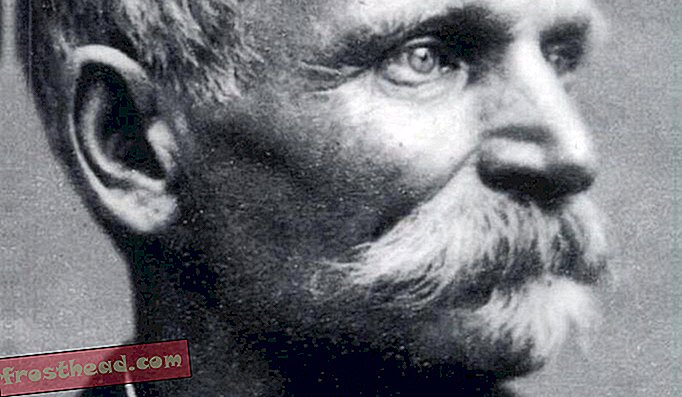

Clarke, który służył trzem prezydentom jako car do walki z terroryzmem, prowadzi obecnie firmę doradczą ds. Bezpieczeństwa cybernetycznego o nazwie Good Harbor, znajdującą się w jednej z tych anonimowych wież biurowych w Arlington w stanie Wirginia, która trianguluje Pentagon i Kapitol na wiele sposobów. Przyszedłem z nim porozmawiać o tym, co zrobiono od czasu nagłego alarmu, który zabrzmiał w jego ostatniej książce Cyber War . Głównym argumentem tej książki jest to, że chociaż Stany Zjednoczone rozwinęły zdolność prowadzenia ofensywnej cyberwojny, praktycznie nie mamy obrony przed atakami cybernetycznymi, które, jak mówi, namierzają nas teraz i będą w przyszłości.

Ostrzeżenia Richarda Clarke'a mogą zabrzmieć zbyt dramatycznie, dopóki nie przypomnisz sobie, że był to człowiek we wrześniu 2001 roku, który próbował zmusić Biały Dom do działania zgodnie z jego ostrzeżeniami, że Al-Kaida przygotowuje spektakularny atak na amerykańską ziemię.

Później Clarke wygłosił słynne przeprosiny dla narodu amerykańskiego w swoim zeznaniu dla Komisji z 11 września: „Twój rząd cię zawiódł”.

Clarke chce teraz ostrzec nas pilnie, że znów ponieśliśmy porażkę, pozostając bezbronni wobec cyberataku, który mógłby zniszczyć całą infrastrukturę elektroniczną naszego kraju, w tym sieć energetyczną, bankowość i telekomunikację, a nawet nasz wojskowy system dowodzenia.

„Czy jesteśmy narodem żyjącym w zaprzeczeniu niebezpieczeństwu, w jakim się znajdujemy?” Zapytałem Clarke'a, gdy usiedliśmy przy stole konferencyjnym w jego biurze.

„Myślę, że żyjemy w świecie braku odpowiedzi. Gdzie wiesz, że jest problem, ale nic z tym nie robisz. Jeśli to zaprzeczenie, to zaprzeczenie. ”

Gdy Clarke stał przy oknie wkładając kapsułki z kawą do ekspresu Nespresso, przypomniało mi się otwarcie jednego z wielkich filmów szpiegowskich wszechczasów, Pogrzeb w Berlinie, w którym Michael Caine po cichu, precyzyjnie miele i parzy poranną kawę . Wydaje się, że zaawansowana technologia Java jest odpowiednia do tego zadania.

Ale powiedzenie, że Clarke był szpiegiem, nie przynosi mu sprawiedliwości. Był meta-szpiegiem, mistrzem kontrwywiadu, znawcą walki z terroryzmem, centralnym węzłem, w którym zbiegły się ostatecznie wszystkie najbardziej tajne, skradzione, zaszyfrowane fragmenty informacji zebrane przez naszą wartą biliony dolarów ludzką, elektroniczną i satelitarną sieć wywiadowczą. Clarke zapewne był wtajemniczony w taką samą „najwyższą tajemnicę” - wywiad wywiadowczy jak każdy w Langley, NSA lub w Białym Domu. Byłem więc zaintrygowany, gdy postanowił ze mną porozmawiać o tajemnicach Stuxneta.

„Obraz, który namalowałeś w swojej książce” - powiedziałem Clarkeowi - „przedstawia Amerykę całkowicie podatną na cyberatak. Ale tak naprawdę nie ma obrony, prawda? ”Istnieją miliardy portali, zapadnie, „ exploity ”, jak nazywają je faceci cyberbezpieczeństwa, gotowi na włamanie.

„Nie ma dzisiaj”, zgadza się. Co gorsza, kontynuuje, katastrofalne konsekwencje mogą wynikać z korzystania z naszej cyberprzestępczości bez cyberobrony: uderzenie zwrotne, zemsta wykraczająca poza nasze wyobrażenia.

„Rząd Stanów Zjednoczonych bierze udział w szpiegostwie przeciwko innym rządom” - mówi stanowczo. „Istnieje jednak duża różnica między rodzajem cyberszpiegostwa rządu Stanów Zjednoczonych a Chinami. Rząd USA nie włamuje się do Airbusa i nie przekazuje Airbusowi tajemnic Boeingowi [wielu uważa, że chińscy hakerzy dali Airbusowi tajemnice Boeinga]. Nie włamujemy się do chińskiej firmy komputerowej, takiej jak Huawei, i nie zdradzamy tajemnic technologii Huawei amerykańskiemu konkurentowi Cisco. [Uważa, że Microsoft również padł ofiarą chińskiej cyberkonfesjonału.] Nie robimy tego. ”

„Co zatem robimy?”

„Włamujemy się do obcych rządów i zbieramy informacje z ich sieci. Te same informacje, które agent CIA w dawnych czasach próbował kupić od szpiega. ”

„Więc mówisz o sprawach dyplomatycznych?”

„Dyplomatyczne, wojskowe, ale nie komercyjne produkty konkurencji”.

Kontynuując, Clarke ujawnił przekonanie, że jesteśmy zaangażowani w zupełnie inny, bardzo dramatyczny nowy sposób korzystania z naszych możliwości cyberprzestępczości - historię legendarnego cyberworma, Stuxnet.

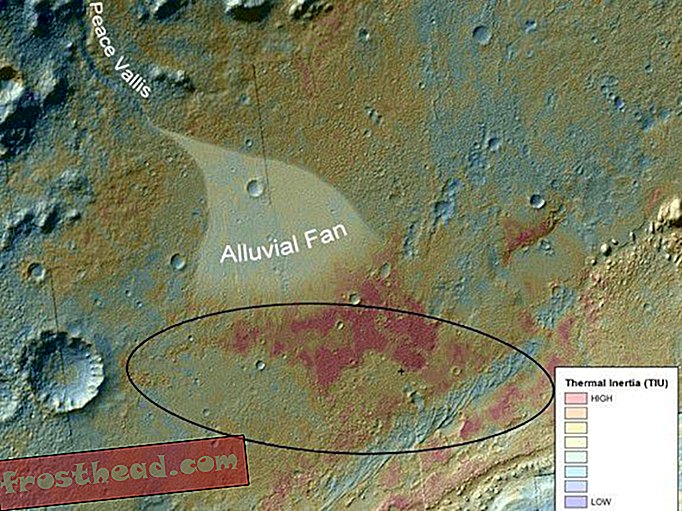

Stuxnet to cyfrowy duch, niezliczone linie kodu wykonane z takim geniuszem, że udało mu się przedrzeć się do irańskiego zakładu wzbogacania paliwa jądrowego w Natanz w Iranie, gdzie wirówki gazowe wirują jak wirujące derwisze, oddzielając bomby izotopów uranu-235 klasy od bardziej obfity U-238. Stuxnet przejął kontrolę nad maszyną obsługującą wirówki i podczas delikatnej, niewidocznej operacji zsynchronizował prędkości wirowania wirników, powodując, że prawie tysiąc z nich pochwyciło, zderzyło się i w inny sposób uległo samozniszczeniu. Obiekt w Natanz został tymczasowo zamknięty, a próby Iranu uzyskania wystarczającej ilości U-235 do zbudowania broni nuklearnej zostały opóźnione z powodu tego, co według ekspertów szacuje się na miesiące, a nawet lata.

Pytanie, kto stworzył Stuxnet i kto skierował go na Natanz, jest wciąż bardzo dyskutowaną tajemnicą w społeczności IT i szpiegostwa. Ale od samego początku głównym podejrzanym był Izrael, o którym wiadomo, że jest otwarty na stosowanie niekonwencjonalnych taktyk w celu obrony przed zagrożeniem egzystencjalnym. The New York Time opublikował historię wskazującą na amerykańsko-izraelską współpracę w sprawie Stuxnet, ale z rolą Izraela podkreśloną przez twierdzenie, że plik zakopany w robaku Stuxnet zawierał pośrednie odniesienie do „Esther”, biblijnej bohaterki w walce z ludobójczy Persowie.

Czy Izraelczycy byliby na tyle głupi, aby pozostawić tak rażący podpis ich autorstwa? Cyber-bronie są zwykle usuwane z wszelkich znaków identyfikacyjnych - wirtualnego odpowiednika „bomby terrorystycznej bez adresu zwrotnego” - więc nie ma pewnego miejsca, w którym można by wywołać konsekwencje odwetowe. Dlaczego Izrael miałby podpisywać swój podpis na cyberwirusie?

Z drugiej strony, czy podpis był próbą wrobienia Izraelczyków? Z drugiej strony, czy to możliwe, że Izraelczycy rzeczywiście go zasadzili, mając nadzieję, że doprowadzi to do wniosku, że ktoś inny go zbudował i próbował go narzucić?

Kiedy masz do czynienia z wirtualnym szpiegostwem, tak naprawdę nie ma pewności, kto co zrobił.

Chyba że jesteś Richardem Clarke'em.

„Myślę, że jest całkiem jasne, że rząd Stanów Zjednoczonych dokonał ataku Stuxnet”, powiedział spokojnie.

To dość zaskakujące stwierdzenie kogoś na jego stanowisku.

„Sam czy z Izraelem?” Zapytałem.

„Myślę, że była w tym niewielka rola Izraela. Izrael mógł na przykład zapewnić łóżko testowe. Ale myślę, że rząd USA dokonał ataku i myślę, że atak udowodnił to, co mówiłem w książce [która ukazała się zanim atak był znany], że możesz wywoływać prawdziwe urządzenia - prawdziwy sprzęt na świecie, w prawdziwej przestrzeni, nie w cyberprzestrzeni - żeby wysadzić w powietrze. ”

Czy Clarke nie wychodzi i mówi, że popełniliśmy akt niezgłoszonej wojny?

„Gdybyśmy weszli z dronem i wybili tysiąc wirówek, to byłby akt wojenny” - powiedziałem. „Ale jeśli wejdziemy ze Stuxnetem i wybijemy tysiąc wirówek, co to jest?”

„Cóż, ” odpowiedział równo Clarke, „to tajna akcja. A rząd Stanów Zjednoczonych, od zakończenia II wojny światowej, wcześniej podejmował tajne działania. Jeśli rząd Stanów Zjednoczonych zrobił Stuxnet, to chyba tajna akcja wydana przez prezydenta na podstawie jego uprawnień wynikających z ustawy wywiadowczej. Kiedy akt wojny jest aktem wojny, a kiedy jest działaniem tajnym?

„To kwestia prawna. W prawie amerykańskim jest to tajna akcja, gdy prezydent mówi, że jest tajna. Myślę, że jeśli jesteś na końcu tajnej akcji, to jest to wojna.

Kiedy wysłałem e-mail do Białego Domu w celu skomentowania, otrzymałem odpowiedź: „Zapewne wiesz, że nie komentujemy spraw tajnego wywiadu.” Nie zaprzeczam. Ale na pewno nie potwierdzenie. Więc na czym Clarke opiera swoje wnioski?

Clarke mówi: „Jednym z powodów, dla których przypuszczano, że atak Stuxnet miał miejsce w USA, było to, że„ miał wrażenie, że został napisany przez zespół prawników w Waszyngtonie ”lub pod jego rządami”.

„Co sprawia, że tak mówisz?” - zapytałem.

„Przede wszystkim odbyłem wiele spotkań z prawnikami w Waszyngtonie [rząd / Pentagon / CIA / NSA], omawiając propozycje tajnych działań. I wiem, co robią prawnicy.

„Prawnicy chcą się upewnić, że bardzo ograniczają skutki działania. Aby uniknąć szkód ubocznych ”. Odnosi się on do obaw prawnych dotyczących prawa konfliktu zbrojnego, międzynarodowego kodeksu mającego na celu zminimalizowanie liczby ofiar wśród ludności cywilnej, do czego prawnicy amerykańskiego rządu dążą w większości przypadków.

Clarke ilustruje, prowadząc mnie przez sposób, w jaki Stuxnet zdejmował irańskie wirówki.

„Co robi ta niesamowita rzecz Stuxnet? Gdy tylko wejdzie do sieci i obudzi się, sprawdza, czy jest w odpowiedniej sieci, mówiąc: „Czy jestem w sieci, w której działa system kontroli oprogramowania SCADA [Nadzór i pozyskiwanie danych]?”. 'Tak.' Drugie pytanie: „Czy działa w Siemens [niemiecki producent irańskich urządzeń sterujących]?” 'Tak.' Trzecie pytanie: „Czy działa na nim Siemens 7 [gatunek pakietu oprogramowania]?” 'Tak.' Czwarte pytanie: „Czy to oprogramowanie kontaktuje się z silnikiem elektrycznym wyprodukowanym przez jedną z dwóch firm?”. Przerywa.

„Cóż, gdyby odpowiedź brzmiała„ tak ”, mogło być tylko jedno miejsce. Natanz. ”

„Istnieją jednak doniesienia o tym, że się uwolniło” - powiedziałem, a doniesienia o robakach Stuxnet pojawiających się w całym cyberprzestrzeni. Na co Clarke ma fascynującą odpowiedź:

„Stracił się, ponieważ wystąpił błąd”, mówi. „Jest dla mnie jasne, że prawnicy przejrzeli go i nadali mu tak zwane w branży IT TTL”.

"Co to jest?"

„Jeśli widziałeś Łowcę Ostrzy [w którym androidy ze sztuczną inteligencją miały ograniczony okres życia -„ czas na śmierć ”], to„ Czas na życie ”. Wykonaj robotę, popełnij samobójstwo i zniknij. Nigdy więcej szkód, zabezpieczeń lub w inny sposób.

„Więc w Stuxnecie wbudowano TTL”, mówi [aby uniknąć naruszenia prawa międzynarodowego w odniesieniu do szkód ubocznych, powiedz irańskiej sieci elektrycznej]. I jakoś to nie zadziałało. ”

„Dlaczego to nie zadziałało?”

„TTL działa poza datą na twoim komputerze. Cóż, jeśli jesteś w Chinach lub Iranie lub w innym miejscu, w którym korzystasz z oprogramowania bootleg, za które nie zapłaciłeś, data na komputerze może wynosić 1998 lub coś innego, ponieważ w przeciwnym razie wygasłoby 30-dniowe oprogramowanie testowe bootleg.

„Więc to jedna teoria” - kontynuuje Clarke. „Ale w każdym razie masz rację, wyszło. I biegał po całym świecie i infekował wiele rzeczy, ale nie wyrządził żadnych szkód, ponieważ za każdym razem, gdy budził się w komputerze, zadawał sobie te cztery pytania. Chyba że prowadziłeś wirówki nuklearne uranu, to cię nie skrzywdzi.

„Więc to już nie jest zagrożenie?”

„Ale teraz go masz, a jeśli jesteś świstem komputerowym, możesz go rozebrać na części i powiedzieć:„ Och, zmieńmy to tutaj, zmieńmy to tam ”. Teraz mam naprawdę wyrafinowaną broń. Tak więc tysiące ludzi na całym świecie mają go i bawią się nim. A jeśli mam rację, najlepsza broń cybernetyczna, jaką kiedykolwiek opracowały Stany Zjednoczone, dała światu za darmo. ”

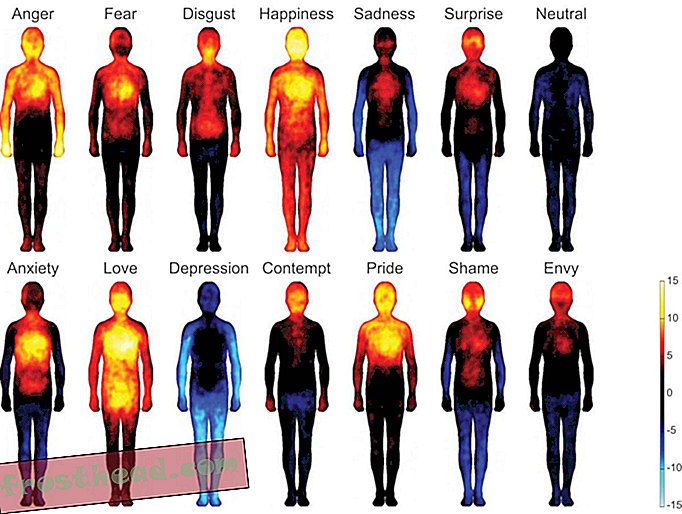

Wizją Clarke jest współczesny koszmar technologiczny, rzucający Stany Zjednoczone jako dr Frankenstein, którego naukowy geniusz stworzył miliony potencjalnych potworów na całym świecie. Ale Clarke jest jeszcze bardziej zaniepokojony „oficjalnymi” hakerami, takimi jak ci, których uważa się za zatrudnionych w Chinach.

„Mam zamiar powiedzieć coś, co ludzie uważają za przesadę, ale uważam, że dowody są dość mocne”, mówi mi. „Każda duża firma w Stanach Zjednoczonych została już spenetrowana przez Chiny”.

"Co?"

„Rząd brytyjski powiedział [coś podobnego] o swoim kraju. ”

Clarke twierdzi na przykład, że producent F-35, naszego bombowca myśliwskiego nowej generacji, został penetrowany, a detale F-35 skradzione. I nie pozwól mu zacząć od naszego łańcucha dostaw chipów, routerów i sprzętu, który importujemy od chińskich i innych zagranicznych dostawców, a co może być w nich wszczepione - „bomby logiczne”, zapadnie i „konie trojańskie”, wszystkie gotowe do aktywacji na rozkaz, więc nie będziemy wiedzieć, co nas uderzyło. Lub co już nas uderza.

„Moim największym strachem” - mówi Clarke - jest to, że zamiast imprezy cyber-Pearl Harbor, będziemy mieli śmierć tysiąca cięć. Tam, gdzie tracimy naszą konkurencyjność, ponieważ wszystkie nasze badania i rozwój zostały skradzione przez Chińczyków. I tak naprawdę nigdy nie widzimy pojedynczego wydarzenia, które zmusza nas do zrobienia czegoś z tym. Że zawsze jest tuż poniżej naszego progu bólu. Ta firma po firmie w Stanach Zjednoczonych wydaje miliony, setki milionów, w niektórych przypadkach miliardy dolarów na badania i rozwój, a informacje te trafiają za darmo do Chin ... Po chwili nie można konkurować. ”

Ale obawy Clarke wykraczają poza koszt utraconej własności intelektualnej. Przewiduje utratę siły militarnej. Powiedzmy, że doszło do kolejnej konfrontacji, takiej jak w 1996 roku, kiedy prezydent Clinton popędził dwie floty bojowe przewoźników do Cieśniny Tajwańskiej, aby ostrzec Chiny przed inwazją na Tajwan. Clarke, który twierdzi, że istniały gry wojenne na dokładnie ożywionej konfrontacji, wierzy teraz, że możemy zostać zmuszeni do rezygnacji z odgrywania takiej roli ze strachu, że obrona naszej grupy przewoźników może zostać oślepiona i sparaliżowana przez chińską cyberinterwencję. (Przytacza ostatnią grę wojenną opublikowaną w wpływowym czasopiśmie poświęconym strategii wojskowej o nazwie Orbis zatytułowanym „How the US Lost the Naval War of 2015”.)

Rozmowa z Clarke pozwala rzucić okiem na zupełnie nową grę geopolityki, niebezpieczny i przerażający nowy paradygmat. Wraz z pojawieniem się „zbrojnego szkodliwego oprogramowania”, takiego jak Stuxnet, wszystkie poprzednie strategie wojskowe i dyplomatyczne muszą zostać kompleksowo odtworzone - a czasu ucieka.

Opuściłem biuro Clarke'a, czując, że jesteśmy w tej chwili bardzo podobni do lata 2001 roku, kiedy Clarke po raz ostatni ostrzegł. „Kilka osób określiło mnie jako Cassandra” - mówi Clarke. „Wróciłem i przeczytałem moją mitologię o Cassandrze. Sposób, w jaki czytam mitologię, pokazuje, że Cassandra miała rację. ”

Uwaga redaktorów, 23 marca 2012 r .: Ta historia została zmodyfikowana w celu wyjaśnienia, że obiekt Natanz został tylko tymczasowo zamknięty, a nazwa „Esther” była tylko pośrednio wymieniona w robaku Stuxnet.